英特尔 OEM 私钥泄露:对 UEFI 安全启动安全性的打击

在四月份,MSI 遭受了勒索软件组织 Money Message 的网络攻击,该组织成功地渗透了 MSI 的内部系统并泄露了惊人的 1.5TB 数据,其中主要包括源代码。现在,勒索软件通常会在加密数据之前泄露数据,利用窃取的信息作为对付不愿支付赎金或寻求从备份恢复系统的受害者的手段。在没有支付赎金的情况下,数据随后会公开发布。Money Message 向 MSI 索要 400 万美元的赎金,而 MSI 似乎没有支付赎金,因为一些被盗数据已经在网上浮出水面。

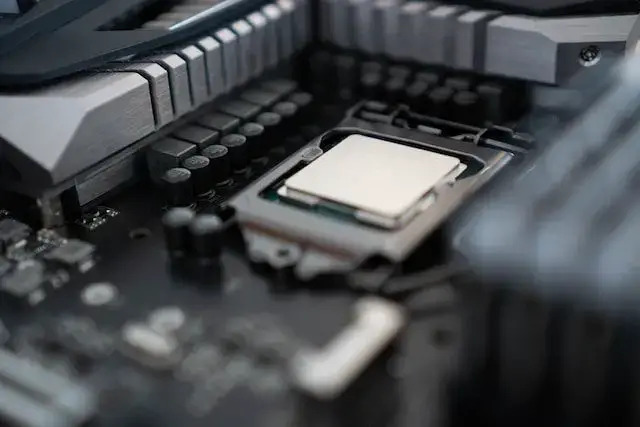

MSI 数据泄露导致了英特尔 OEM 私钥的泄露,这可能会严重破坏 UEFI 的安全启动安全性。这些私钥是 Intel 提供给 OEM 厂商的,与 Intel Boot Guard 数字签名有关,这是一种处理器功能,旨在确保计算机只在启动前运行经过验证的程序。泄露的私钥影响了 Intel 的第 11、12 和 13 代处理器,并分发给各种 OEM,包括英特尔本身、联想和超微。

据安全研究公司 Binarly 称,泄露的 Intel Boot Guard BPM/KM 密钥影响了至少 166 款 MSI 产品,目前尚不清楚对其他产品的损害程度。此前曾发生过涉及英特尔 Boot Guard 私钥的泄露事件,去年至少发生了两起涉及部分密钥泄露的事件。

从理论上讲,如果这些私钥已在生产环境中使用,它们可能会构成重大威胁,允许恶意因素修改固件启动策略并绕过硬件安全措施。至今,MSI 和 Intel 都没有就此事发表声明,私钥泄露的全部范围尚不清楚。黑客可能正在逐步释放数据以迫使 MSI 支付赎金,这表明未来可能会披露更多数据。